¿Cómo se manejan las extensiones de archivos en Windows?

Las extensiones de archivos en Windows son un legado heredado desde los sistemas DOS y se utilizan principalmente para identificar el formato de los archivos. Los exploradores de archivos de los últimos sistemas operativos de Microsoft suelen ocultarlas por defecto, pero a nuestro juicio deberían activarse tanto por utilidad como por seguridad. Y los usuarios conocer sus fundamentos básicos, funcionamiento y manejo. Vamos con ello.

Cómo funcionan

Las extensiones son sufijos con longitud de dos a cuatro caracteres situados detrás del nombre de los propios ficheros y precedidos de un punto como separación. Cuando haces doble clic del ratón sobre un archivo el sistema operativo busca la aplicación asociada a la extensión que esté instalada en el equipo (generalmente hay una por defecto) y abre el archivo.

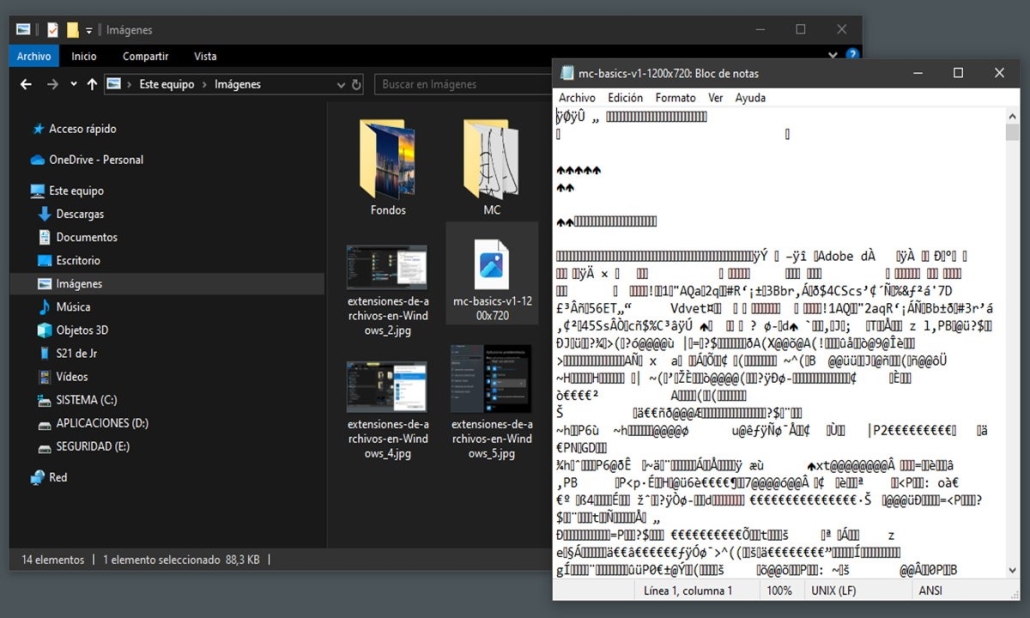

Un ejemplo sencillo. Si tienes asociado los archivos de texto con el Notepad de Windows y ejecutas un fichero con extensión .txt, su contenido se abrirá en ese bloc de notas. Hay otras maneras de manejarlos, por ejemplo seleccionando la aplicación que deseemos si pulsamos el archivo con el botón derecho del ratón, pero el funcionamiento básico es el señalado.

Y hablamos siempre de Windows (con un funcionamiento legado de los sistemas DOS que todavía se mantiene) ya que otros sistemas operativos como el macOS basado en UNIX no las usan exactamente para la misma función ni son tan importantes.

Extensiones de archivos en Windows: Tipos

El número de extensiones en Windows es enorme. Una parte son de uso interno del propio sistema y otras corresponden a la gran variedad de formatos que puede manejar una computadora, dentro de los diferentes grupos a los que están dedicados, como ficheros de imágenes, de vídeo, textos, música, los relacionados con la Web u otros.

Algunos de los más importantes:

- EXE: uno de los formatos de archivos llamados ‘ejecutables’ ya que son los utilizados para instalar aplicaciones.

- HTM / HTML: el formato de lenguaje de marcado de hipertexto para crear páginas web en línea.

- PNG: formato de archivo de imagen sin pérdida.

- JPG: otro de los formatos de imagen más usados.

- TXT: Archivo de texto ASCII en texto plano.

- PDF: formato de almacenamiento para documentos digitales desarrollado inicialmente por Adobe.

- MP3: formato de audio digital comprimido.

- DOC / DOCX: archivo de documentos del procesador de textos Microsoft Word.

- MPEG: archivo de vídeo comprimido.

- DLL: librerías internas para el funcionamiento de Windows.

- COM: aplicación de MS-DOS.

- REG: ejecutables para el registro de Windows.

Solo son algunos ejemplos de los más conocidos porque hay muchísimos, algunos estándar de la industria y otros creados por los mismos desarrolladores para ejecutar aplicaciones particulares. Aquí conviene hacer una recomendación de seguridad y es cuidarse de abrir archivos de fuentes no confiables, especialmente de aquellos potencialmente peligrosos en formatos ejecutables o los que ejecutan código, como EXE, BAT, MSI, REG y otros.

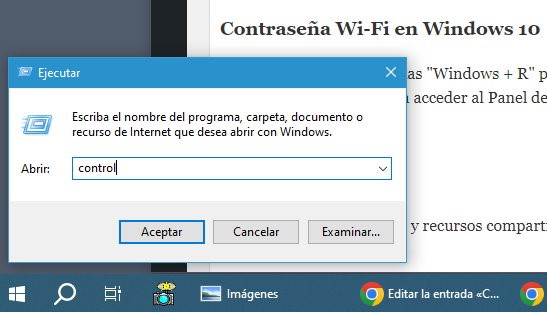

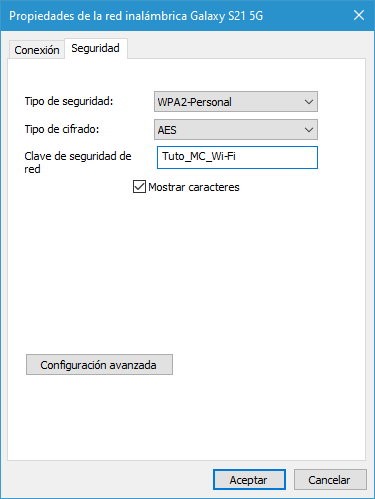

Cómo ver las extensiones de archivos en Windows

Microsoft ha ido cambiado la estrategia de mostrar o no las extensiones de archivo en Windows. Para nosotros es un error y siempre deberían ser visibles para el usuario. No solo es más útil, sino más seguro. Si no se muestran las extensiones de archivo puede ser difícil saber si un archivo DOC (por ejemplo) corresponde realmente a un documento y no a un archivo ejecutable malicioso.

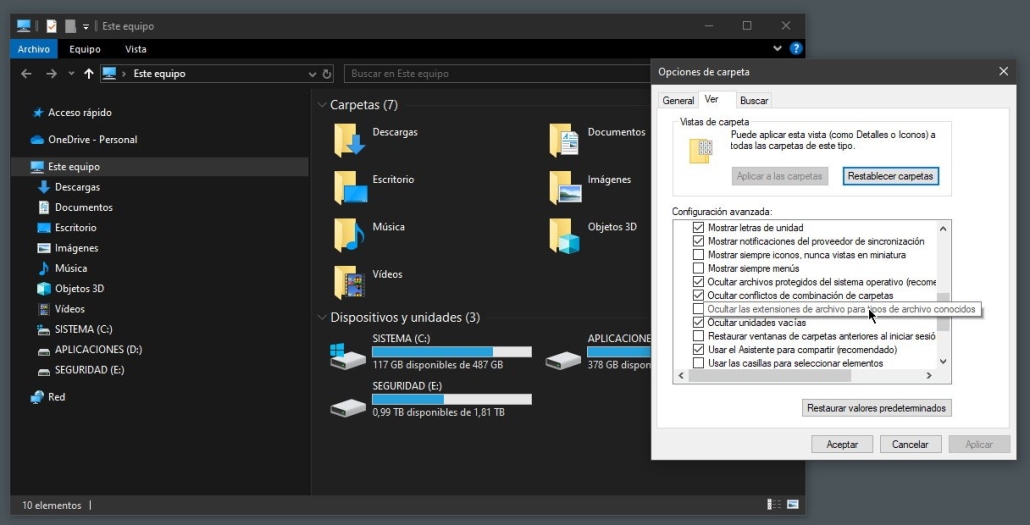

Si no los ves, su activación es sencilla. Accede en cualquier ventana al Explorador de archivos > Vista > Opciones > Opciones de carpeta > Ver y asegúrate que tienes desmarcada la opción de «Ocultar las extensiones de archivos…». Adicionalmente, haz clic en «Aplicar a las carpetas» para que las extensiones se muestren en todos los directorios las de tu equipo.

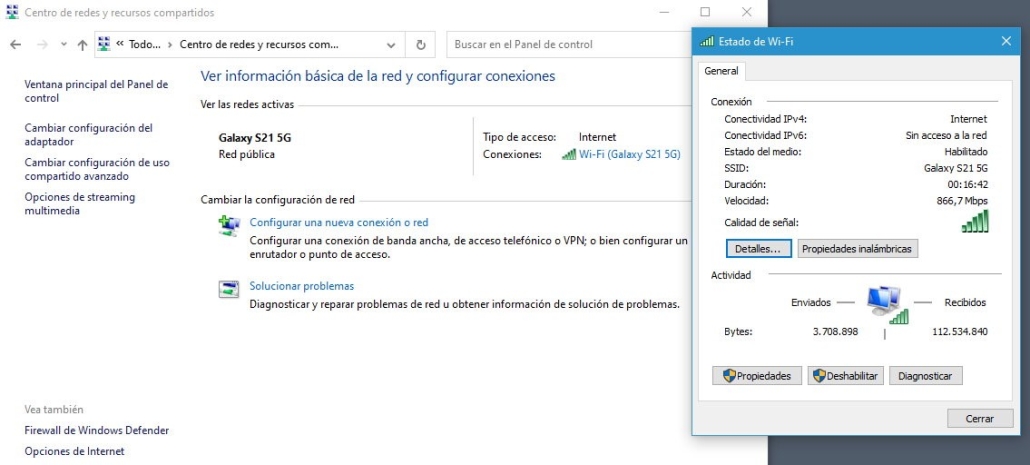

Cómo cambiar la aplicación asociada

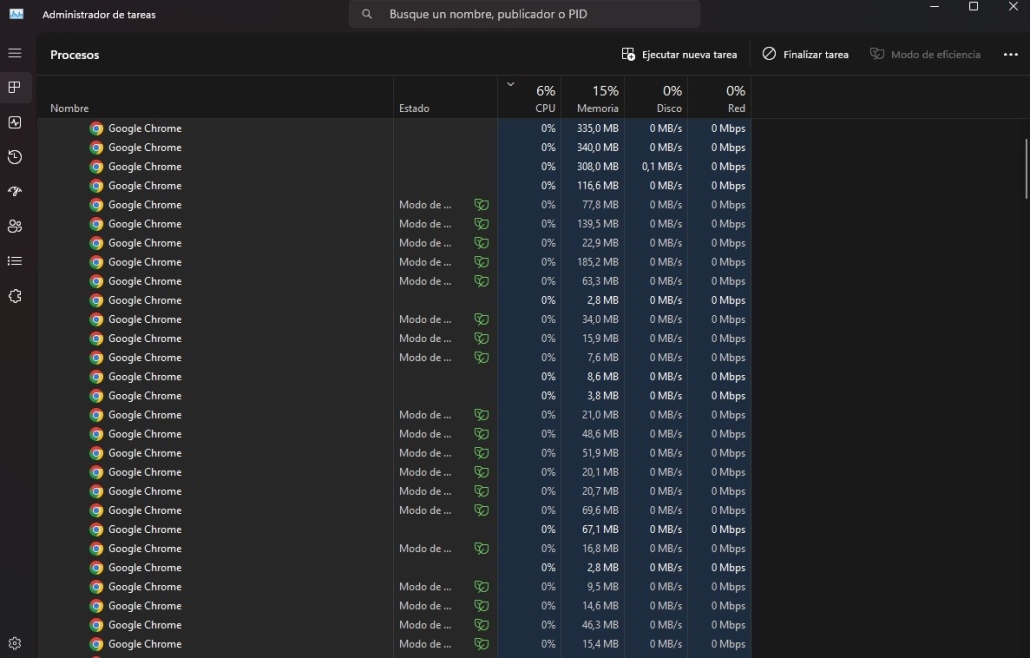

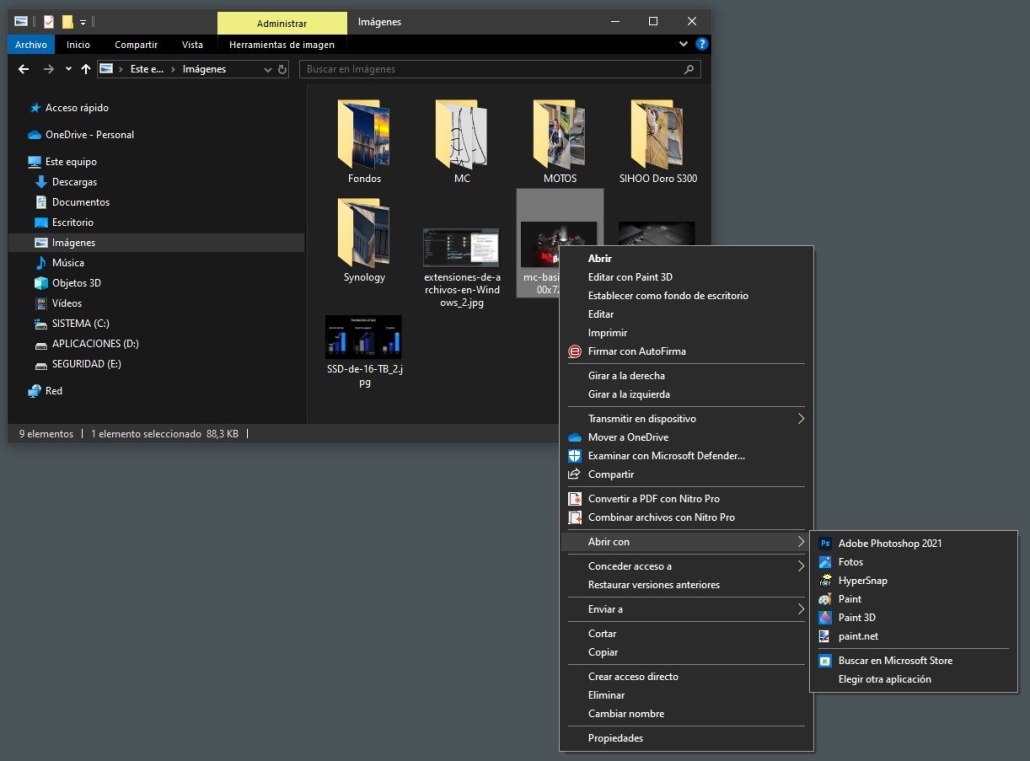

Cada vez que instales una aplicación en Windows que pueda abrir un tipo de archivo en particular, tanto la extensión de archivo como el software se registrarán en el mismo. Es perfectamente posible tener múltiples aplicaciones que puedan abrir el mismo tipo de archivo. Puedes iniciar una aplicación y luego cargar un archivo compatible en ella. O bien, puedes hacer clic con el botón derecho en un archivo para abrir su menú contextual y elegir una de las aplicaciones que puedan ejecutarla. En el ejemplo, un archivo de imagen en formato JPG:

Sin embargo, también hay una aplicación predeterminada asociada con cada extensión. Es la aplicación que se abre cuando haces doble clic izquierdo en un archivo. En Windows, también es la aplicación que aparece en la parte superior de la lista mostrada en el ejemplo anterior.

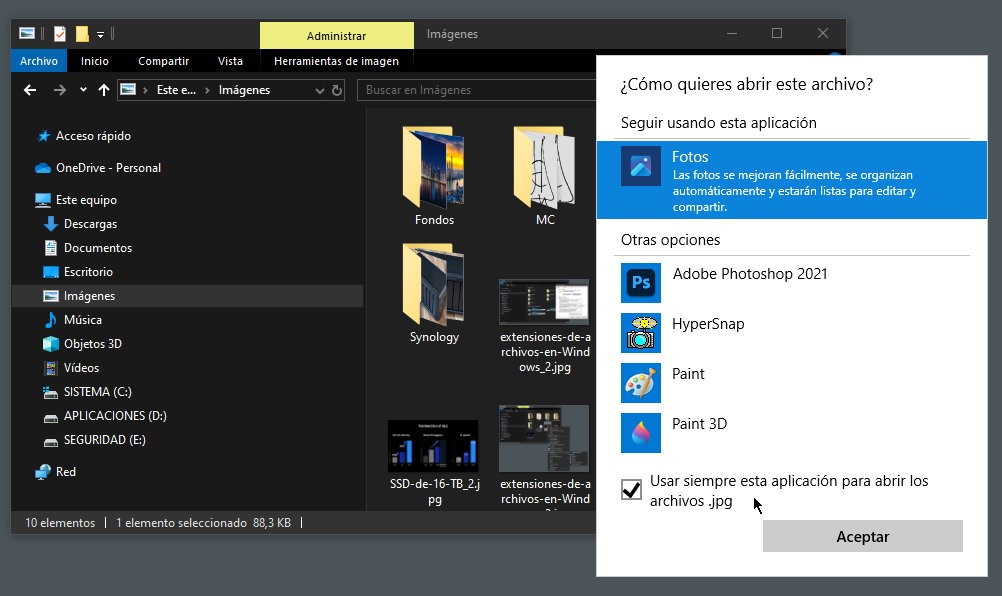

Si utilizas siempre la misma es útil asociar una aplicación que siempre se utilice por defecto con una determinada extensión de archivo. Para ello, haz clic con el botón derecho en un archivo para abrir su menú contextual y pulsa sobre «Elegir otra aplicación». Ahí verás la lista de las instaladas en tu PC. Selecciona la que prefieras y marca «Usar siempre esta aplicación para abrir los archivos…» (en el ejemplo los que tienen la extensión .jpg).

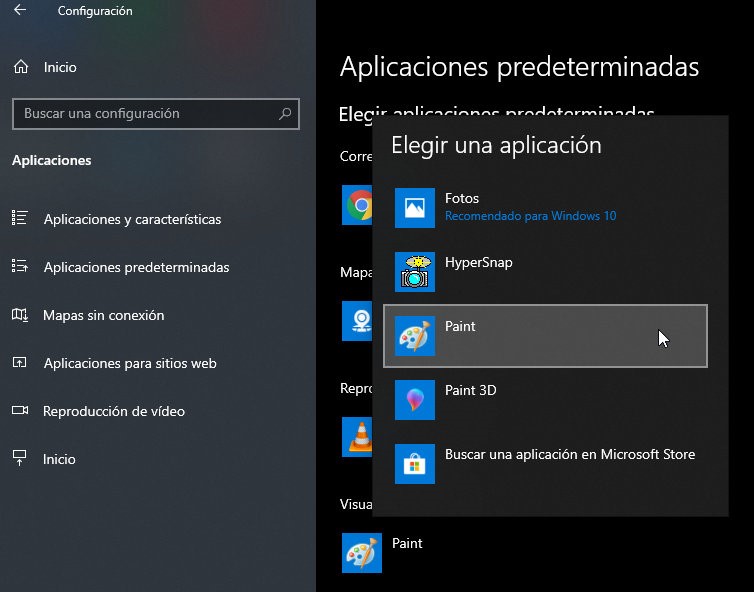

En Windows 10 o Windows 11 puedes acceder a la misma opción en la herramienta de Configuración del sistema > Aplicaciones > Aplicaciones predeterminadas y gestionar ahí las disponibles.

Cuidado con cambiar o eliminar la extensión

En Windows hay que tener precauciones al modificarlas. Ya hemos dicho que el sistema operativo depende totalmente de ellas. Si eliminas o modificas la extensión los sistemas de Microsoft se vuelven locos. Por ejemplo, si en un fichero de imagen borras la extensión .jpg o la modificas, el archivo quedará inutilizable, ya que Windows intentará abrir el archivo con una nueva aplicación asociada y no la encontrará:

Resolverlo solo es cuestión de volver a escribir la extensión original, pero antes de ello Windows advertirá de la cuestión con un mensaje de error antes de cualquier cambio.

¿Hay extensiones en otros sistemas?

Sí, Linux y macOS también usan extensiones de archivo, pero no dependen de ellas como lo hace Windows. En su lugar, utilizan el protocolo MIME donde los creadores determinan el tipo de archivo. Esta información se almacena dentro del encabezado del archivo, y tanto macOS como Linux usan esa información para determinar con qué tipo de archivo están tratando.

Dado que las extensiones de archivo no son realmente necesarias en macOS o Linux, es muy posible que tengas un archivo válido sin extensión, pero el sistema operativo aún podría abrir el archivo con el programa correcto debido a la información del archivo contenida en su encabezado.

Por ello, las extensiones de archivo no se muestran en sistemas como macOS de forma predeterminada. Sin embargo, también puedes hacer que el sistema de Apple muestre las extensiones y probablemente no sea una mala idea hacerlo por los motivos explicados para Windows. La manera de hacerlo es sencilla, desde el Finder > Preferencias > Avanzado, y activa la casilla «Mostrar todas las extensiones de nombre de archivo». macOS también muestra un error si intentas cambiar la extensión.