Qué es la Internet Profunda, cómo se accede y precauciones a adoptar

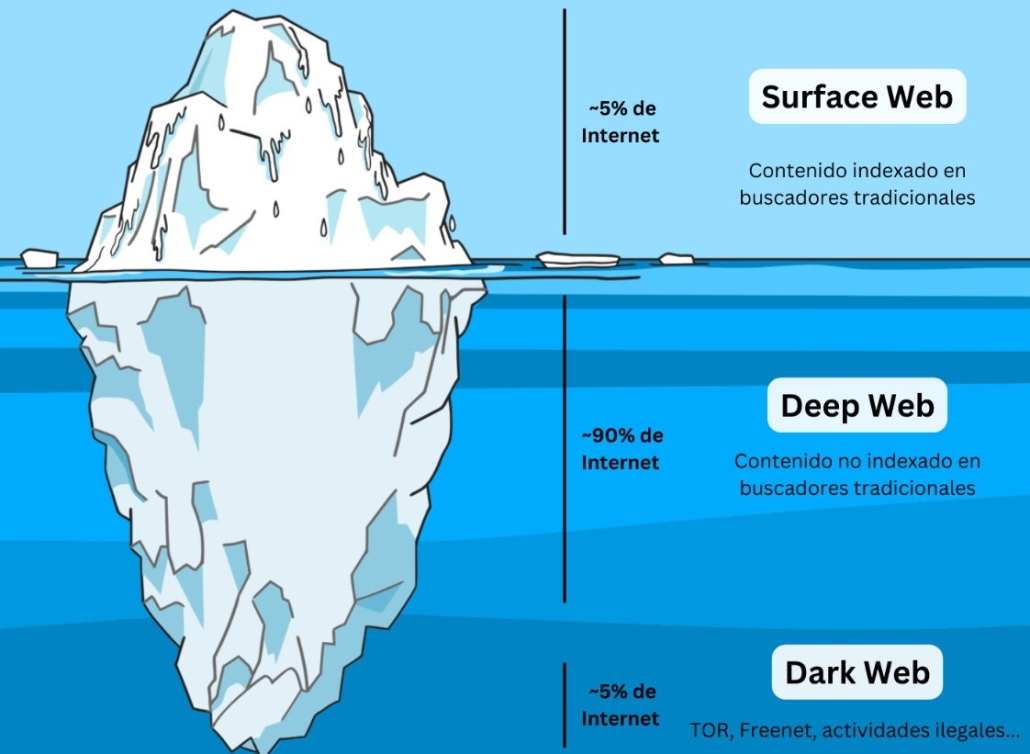

La Internet Profunda (también llamada Invisible u Oculta) es el contenido de Internet no indexado por los motores de búsqueda. Esta Deep Web no debe confundirse con la Dark Web, la Internet Oscura que se incluye dentro de ella, pero que no son lo mismo. Por si no conoces estos mundos virtuales, tan grandes como desconocidos por el gran público, en este artículo te pondremos al día de los aspectos básicos que hay que conocer, la manera de acceder y también las precauciones que conviene adoptar.

Concepto y tamaño

El concepto de ‘Internet Profunda’ fue introducido por Michael K. Bergman en la década de los años 90 en un white paper titulado «The Deep Web: Surfacing Hidden Value». Al contrario de lo que muchos piensan, su propósito no era definir una red oculta intencionadamente, sino lo comentado arriba: definir los contenidos no localizables por los motores de búsqueda convencionales por cualquier motivo, desde páginas protegidas mediante contraseñas a formatos no indexables por tratarse de contenido html.

Hay bastante controversia con el tamaño que puede ocupar la Deep Web en la totalidad de Internet. Algunos autores calcularon su tamaño hasta en 500 veces superior a la Internet superficial, si bien hoy, otros analistas lo reducen bastante tras la explosión de las redes sociales; la capacidad de los motores de búsqueda actuales o la cantidad récord de datos movidos por los dispositivos móviles.

Uno de los estudios más precisos fue realizado en la Universidad de Berkeley, con estimaciones que calculaban una ocupación de la Internet oculta de 91.000 TeraBytes y más de 300.000 sitios web. Algo imposible de confirmar por su propia estructura, pero impresionante de igual forma. Las cifras que se manejan para este sub-mundo de Internet son espectaculares, aunque seguramente se han reducido en proporción con la parte de Internet que usamos a diario.

Contenido de la Internet Profunda

Películas y documentales han convertido la Deep Web en sinónimo de la Dark Web y es una aseveración errónea. Pero sí, como ésta se incluye en la primera, ha llevado a muchos detractores a considerar el total de este mundo como un refugio para delincuentes donde puede encontrarse cualquier producto o servicio manifiestamente ilegal.

Tráfico de drogas y de armas; mercado negro de todo tipo; pornografía que se sale de cualquier parámetro que podamos considerar ‘estándar; pederastia; sicarios a sueldo; manuales de creación de armas o bombas; dinero falso; venta de exploits y contratación de todo tipo de desarrollo maliciosos y/o ataques; piratería de software; mafias varias: terrorismo y hasta tráfico de órganos y menores. En esencia, todo lo malo del mundo físico trasladado al virtual, mediante darknets (redes oscuras), redes de acceso restringido que se usan principalmente para actividades cuestionables.

Ciertamente, por su propia arquitectura, estos submundos atraen a la peor calaña, aunque no fuera su propósito inicial ni el de más interés para la mayoría de mortales. Algunos autores rebajan lo que representan estas actividades delictivas en el total y dentro de subniveles internos de la propia Internet Oscura, algunos sin acceso público.

Afortunadamente, Deep Web ofrece más que delitos y con carácter general, garantiza -cierto- anonimato en el intercambio de información, por ejemplo a los usuarios que han tenido la desgracia de nacer en países con regímenes dictatoriales. También grupos de ciudadanos ‘normales’ que buscan ese anonimato y que se integran en foros con todo tipo de temáticas, que pueden ser frikis, curiosos, alternativos o especializados, pero alejados de las actividades delictivas.

Organizaciones como NASA almacenan ahí enormes datos de investigaciones científicas y existen bases de datos de todo tipo que ocupan una buena parte del total. La organización Wikileaks comenzó a ofrecer documentos clasificados con contenido sensible en esta red antes incluso de saltar al gran público y varios de los servicios masivos como Facebook tiene sitios espejo que permiten usar la red social de manera más privada. Por supuesto, no faltan todo tipo de herramientas como navegadores, clientes de corro o buscadores propios.

Cómo se accede a la Internet Profunda

El acceso a la Deep Web no se realiza de la misma manera que a la Internet Superficial que todos conocemos mediante un navegador, principalmente por su url cifrada tipo http://kpvz7ki2v5agwt322(punto)onion. Se especula que hay bastantes más en los subniveles, pero en cualquier caso su acceso es trivial para cualquier usuario.

Hay otras formas de acceso, pero la más sencilla y utilizada para un profano es a través de Tor, un proyecto Open Source de comunicaciones distribuida que busca el anonimato a nivel de red, mantiene el secreto de la información que viaja por ella y permite moverse por Internet sin dejar rastro. La red TOR no está pensada para contener material oculto y mucho menos para proteger actividades delictivas, sino para mejorar la privacidad, algo que puede conseguirse de manera teórica, porque conseguir el 100% de anonimato en el mundo de hoy es imposible.

Tor Browser Bundle es el paquete que nos permite conectar a la red Tor. Cuenta con versiones para Windows, Linux, macOS y Android, que pueden usarse tanto en la Internet superficial como para acceso a la Deep Web. Se trata de un ‘Firefox’ tuneado que puede instalarse o usarse en modo Live desde un pendrive USB e un pendrive. Más allá de permitir un acceso sencillo a la Internet profunda, hay que decir que su uso se ha disparado en todas las redes, especialmente tras conocer los escándalos de vigilancia masiva de la NSA.

No es posible entender el funcionamiento de la Deep Web sin Bitcoin, ya que la moneda electrónica descentralizada e independiente de emisores centrales es la divisa oficial, el medio de pago preferente y utilizado para todo lo que la Internet Invisible ofrece, lo bueno y lo malo. A pesar de sus detractores, inseguridades y fluctuación de valor, Bitcoin se usa cada vez más y si quieres comprar algún producto o servicio en la Deep Web tendrás que disponer de una cartera para esta moneda electrónica.

Precauciones a adoptar

El acceso a la Internet profunda es bastante sencillo usando TOR como hemos visto. Pero las posibilidades de llevarnos disgustos múltiples es igual de fácil por los motivos comentados y por esa Internet Oscura incluida. Por ello es conveniente tomar precauciones pensando en lo siguiente:

– El acceso a Deep Web es directamente ilegal en algunos países como China donde solo la carga de TOR te lleva a la cárcel.

– Cuidado con las descargas de archivos. Hay altas probabilidades de acabar infectado si no se conoce perfectamente de dónde viene el archivo descargado y las páginas visitadas. Una buena solución de seguridad, cortafuegos y software adicional de protección es obligatorio. Proxies, VPN… cualquier tipo de protección a nivel de red también es bienvenido.

– El anonimato no es total. Documentos filtrados por el ex-técnico de la CIA, Edward Snowden, revelaron el espionaje de la Agencia de Seguridad Nacional estadounidense sobre la red TOR comprometiendo equipos informáticos de usuarios concretos y así poder espiar sus actividades. La privacidad total no existe ni en Deep Web. Es altamente recomendable navegar a través de proxies y si puedes, desde equipos que no utilices para tus actividades normales por Internet.

– Cuidado dónde te metes, lo que buscas y lo que haces. La Internet ‘Invisible’ y dentro de ella la Dark Web, incluye lo peor de lo peor y aunque no todo está accesible te puedes encontrar con imágenes o vídeos directamente vomitivos. Más aún, todo tipo de actividades ilegales. Donde están los delincuentes están las fuerzas de seguridad y no es imposible descubrir tu IP real por muchas precauciones que utilices. ¡Cuidado!

– Evita la dark web a menos que te sientas completamente seguro y consciente de donde te metes, diferenciando las redes oscuras del acceso a los servicios legales de la Internet Profunda